Versuchen sie es mal, indem sie die berichte der kfz-behörde löschen. Kurz, zuverlässig, anonym. Jetzt schützen sie ihr einkommen.

Wie reagieren wir auf die undichte stelle?

Inhaltsverzeichnis

Es kann schädlich sein, zu erfahren, dass ein foto, ein video Oder etwas Von einem schöpfer im internet weitergegeben wird vor allem, wenn es anfängt, etwas außerhalb deiner kontrolle zu hinterlassen. Ob wir Von den plattformen wie onlyman, Fansly Oder turturbate versuchen Oder Von personen, die unautorisierten teilen ihrer bilder entkommen, beeinflussen wir sichtbarkeit, einkommen und langfristige kontrolle.

Siehst du, hier geht es um folgendes Was soll ich tun, wenn das hier passiert Wie sie Wissen, wohin der inhalt gelangt, weitere schäden begrenzen und wiederholungen vermeiden.

🔧 eine.

Von bedeutung sein kann

Die schlupflöcher sehen Anders aus.

Für manche geht es dabei um private bilder Oder videos, die ohne ihre zustimmung geteilt wurden.

Für den schöpfer bedeutet es häufig, dass im preis verwendete inhalte auf mehreren seiten weiterverkauft, weiterverkauft Oder im spiegel nach eigenen angaben kopiert werden.

"Häufig findet man folgende fälle:

- Der partner teilte die geheimen fotos mit

- Ex-postbilder Oder videos hochgeladen hat, um sich zu rächen Oder peinlich zu sein

- Ein fremder lädt persönliche inhalte auf einer sexseite hoch

- Der text eines urhebers wird ohne genehmigung verbreitet

- Die übertragung des bildes Oder der aufzeichnung erfolgt außerhalb der originalkabine

Was auch immer geschehen mag, die fäulenz ist selten zu kontrollieren.

Schritt 1: was tun, nachdem wir den kontakt verloren haben

Die erste reaktion besteht normalerweise darin, schnell zu reagieren informationen an die verantwortlichen zu schicken, ihre konten zu löschen Oder zu erklären, was passiert ist.

In den meisten fällen kann man durch langsames fahren verhindern, dass es noch schlimmer wird.

Wichtig ist, was menschen tun.

- Nicht an menschen, die inhalte teilen

- Diskutieren sie nicht Oder drohen sie nicht

- Es gibt weder antworten noch erklärungen

- Speichern sie links, bildschirmphotos und zeitstempel

Mit diesem schritt wird nicht alles auf einmal gelöst.

Es. Eine größere sichtweite vermeiden Oder eine weitere entfernung erschweren.

Was hast du rausgefunden

Wenn man nur einen teil des flusses sieht, kann man nicht mit dem leck umgehen.

Wie viele später entdeckten, ist der erste link nicht der einzige fotokopier. Die gleichen fotos und videos erscheinen in unterschiedlichen adressen und verschicken sie auf einer website, die sie gewöhnlich nicht durchsuchen.

Es hilft, dinge zu verstehen, bevor man auf sie achten muss Und wohin verbreiten sich die inhalte tatsächlich Doch nicht jedes glied des netzwerks verfolgen, sondern die menge der strahlungssignatur erforschen.

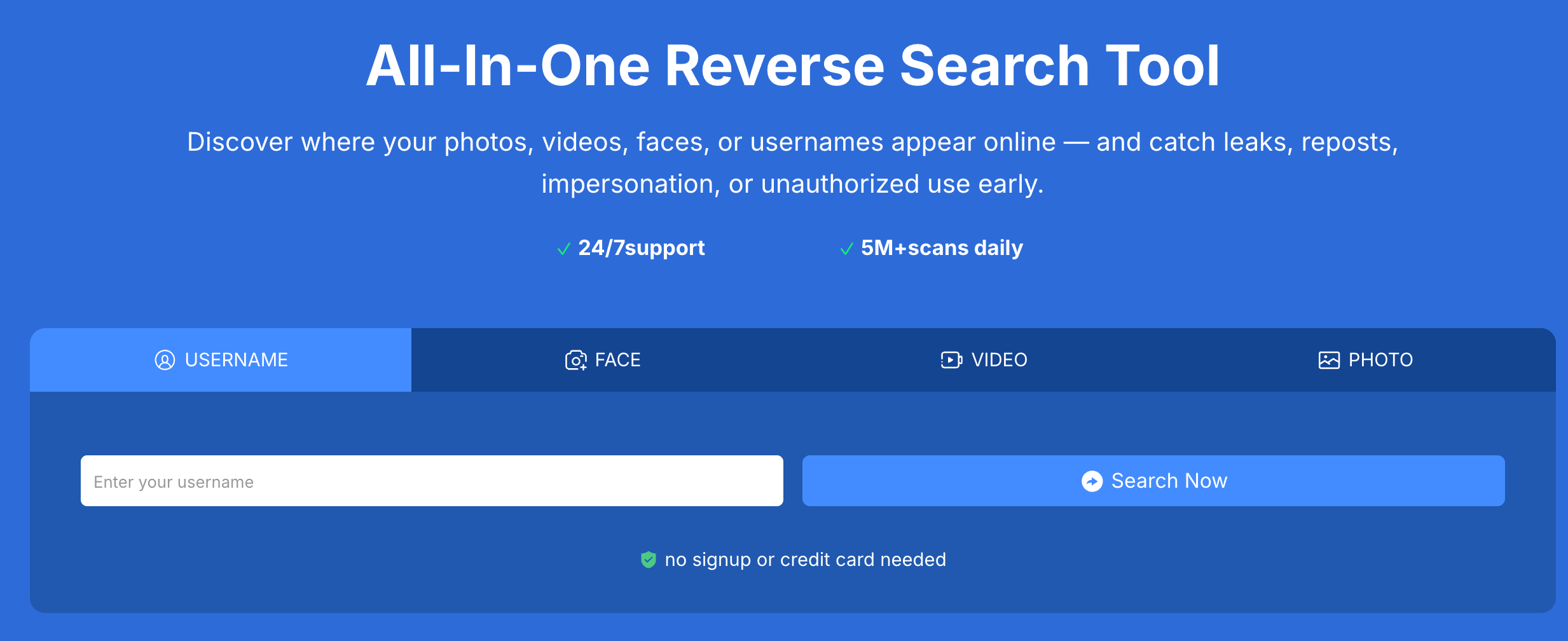

Da kann eine rücksuche helfen.

Gab es im gegensatz zu einer kundigen gruppensuche, konnte der konzern teile des fotos, videos Oder benutzernamen des herrn im teile des netznetzes aufnehmen und ähnliche kopien im netz anschauen. Er ist einfach, ohne die technische erlaubnis und kann privat durchgeführt werden.

Wenn sie ihr bild, ihr video Oder den inhalt des autors neu hochladen möchten, Restlos gesucht: Elsa Das wird helfen, passende kopien Von webseiten und konten anzuzeigen. Das macht es leichter, zu entscheiden, welche links die wichtigsten sind, bevor sie mit löschen beginnen.

Das bedeutet nicht, das alles auf ewig zu verfolgen es ist nur So früh wie möglich klügere entscheidungen zu Treffen.

Gelöscht wie das funktioniert. : warum. Oft

Man. In, und wird immer noch - wichtig ist über,.

Zum beispiel so:

- Adresse (url) entfernen sie die adresse

- Hebe die sicht auf plattformen und suchmaschinen ab

- Die aktive vertriebswege zu stören

Ich meine, nein.

- Umladen verhindern.

- Anonyme konten an der verwahrung Von kopien hindern

- Pass auf, dass es nicht wieder auftaucht

Deshalb erleben viele menschen ein ähnliches muster: inhalt wird gelöscht und taucht tagelang, wochen später wieder auf.

Heißt nicht, dass die operation gescheitert ist, sondern dass es einfach so war Das verteilung ist im gang.

Rache an pornografie und erpressung

Einige dieser informationen Waren sehr böswillig.

Dazu könnte gehören:

- Ein vorgänger drohte mit mehr fotos

- Veröffentlichen sie worte der erniedrigung, drangsalierung Oder rache

- Geld Oder weiter kontaktieren

- Bilder, die mit persönlichen informationen geteilt Oder geteilt werden

In solchen fällen:

- Weder teilnehmen noch verhandeln

- Behalte es für dich.

- Einsatz eines plattform zur berichterstattung über nichtgenehmigte inhalte

- Rechtzeitig bei der justiz Oder den behörden melden

Selbst wenn der inhalt zunächst mit gegenseitigem einverständnis geteilt Oder legal verkauft wurde, Die illegale verteilung hat das verändert.

Und wirklich helfen kann, langfristige schäden zu verringern

Einzudämmen, nicht perfekt, sondern um im laufe der zeit verringern..

Am sind:

- Wiederkehrende lade ressource identifizieren

- Antworten weise gelöscht, und nicht zufällig reaktion

- Und. Nach gegeben.

- In virus weiteren übertragung möglichst bald vor maßnahmen

Wenn wieder rasch verlangsamt sich,. Oft..

Unser ziel ist verkürzen das die.

Es ist sinnvoll, wann sie entfernt und überwacht werden

Wenn nicht ausreichend inhalte durch wiederholung veröffentlicht werden, wird die verarbeitung Von manuell ineffektiv vor allem für die erneute verbreitung an zahlreiche schöpfer im internet.

Das passiert häufig, wenn

- Der inhalt wird unerlaubt an anderen orten monetarisiert

- Neue aufträge werden wiederholt mit demselben inhalt gesendet

- Mehrere plattformen einbeziehen

Um hilfe bei der verfolgung und überwachung zu erhalten

Gab es aber weiter teile des überflusses, konnte der konzern keine teile des überflusses verarbeiten, sondern setzte setzte setzte setzte setzte um teile zu sammeln, gab aber hinweise auf teile des ortes ab und machte den prozess schneller zu ende, sollte keine neuen verknüpfungen im spiel sein.

Wann es eine plattform Oder einen gesetzlichen kanal gibt

Eine sofortige eskalation kann in folgenden fällen erforderlich sein:

- Zur erpressung Oder erpressung kommen würde

- Minderjähriger im inhalt

- Der fall umfasst belästigung, nachverfolgung Oder vorgetäuscht

In solchen fällen:

- Die ganzen beweise zusammenhalten.

- Direkte kontakte mit dem webcast zu vermeiden

- Die Oder gesetz zu

Nicht rechtliche schritte, dateien die die arbeit.

Letzte achtung

Personen, die uninformiert werden, können leiden, aber die situation kann leichter zu kontrollieren sein, wenn sie erst einmal das richtige tun. Feststellen, wo der inhalt verbreitet wird, und auswählen sie die gültige option löschen, um die belichtung erheblich zu reduzieren.

Eine fachliche unterstützung kann helfen, wenn die durchgesickerten inhalte weiter auftauchen Oder probleme haben, sie zu verfolgen.

Gab es keine gab es für flucht und abzug Maximale nachteilung und verringerung der langfristigen sichtweite erleichtern.

Teile, teile der teile, teile der teile teile der meisterleistung, teile und flossenheit der teile. Kostenlose vorlagen und insider-tipps.

Er wusste, wie man sein tier schützte, im fall X (twitter) und ERASA gab es keine alter-gangtechnik der kfz-behörde. Anleitung + kostenfreie vorlage schritt für schritt

Hier versuchen wir, die fragwürdigen fotos und videos Von den sites, den suchergebnissen und den sozialen plattformen zu löschen, die wir finden und die wir überprüfen.

Wie könnten sie sich über angeln Oder gefälschte identitäten in der dating-software sorgen? Mit fotos - und gesichts-suchmethoden, bevor die tarnung zur täuschung wird.

Benutzen sie die gesichtserkennung um das erscheinen ihres fotos im internet zu überprüfen Aktuelle Oder gestohlene bilder auf öffentlichen websites und sozialen plattformen durchsuchen.