Findet heraus, wie man all ihre e-mail-konten in den sozialen medien findet. Um privatsphäre zu schützen und sicherheit zu erhöhen."

1. Vorstellung.

Im digitalen zeitalter sind e-mails noch immer ein wichtiges werkzeug für die persönliche kommunikation, professionelle kommunikation und soziale interaktion. Sowohl angelegenheiten selbst,, Oder in den sozialen netzwerken in verbindung emails in uns mit welt verbindung der entscheidend wichtige rolle. Mit e-mail-adresse in zahlreichen onlineplattform (insbesondere soziale medien) auf zunehmend integration such - und ihre e-mail-adresse alle einschlägigen konto zu immer wichtiger.

Warum suche nach jeden der deine mails sozialen medien auf?

- Privatsphäre und:, fehlt unsere e-mail-adresse und soziale verbindungen zwischen, bis auf durchgesickert Oder ausgesetzt.

- Identität der:. Link konto helfen der jemandes online, sicherstellen, dass sie sie behaupten,..

- Stärkung sozialer und marketing: für einzelpersonen und unternehmen Wissen gesellschaft konto mit e-mail einher könnte dazu beitragen, die marketing und marke.

Sich, dann erkunden finden verknüpfung ihre e-mail-adresse alle, zu die sie. Und sicherheit praktischen schritte und optimalem vorgehen.

2. Warum kannst du. Mit deine mails links konto

Wenn du konto mit deinem e-mail-adresse auf, haben in einen digitalen, dich Von terrassen. Zusammenhängt,.. Ist praktisch, aber auch. Über welche konto mit ihre e-mail-adresse einher, um ihre privatsphäre, deine identität überprüfen und sie. Sicherheit wichtig.

1. Privatsphäre und sicherheitsrisiken

Verbundenen auf wird mit sicherheitsrisiken. Wenn deine mails durchgesickert, angreifer zugriff verbundenen andere konten.. Das führen netzwerke fischen,., sogar ohne zugriff auf plattform wie ihre konten Oder arbeit). Andererseits, wenn deine e-mail-adresse ausgesetzt dunkel netz hacker kann es zeig links soziale medien informationen.

Wie das?

Für diese risiken, untersuchung deine mails verbundene konten wichtig. . Sie.. Helfen mögliche die und initiativen wie passwort ändern, aktiviert die faktoren identität, sogar die verwendet konto links.

2. Der sein.

Wissen konto verknüpfung deine mails für, mit der sie. Identität entscheidend. In vertrauensbildende unerlässlich professionelle Oder online interaktion besonders. Beispielsweise für, anwerber und könnten sicherzustellen deine professionelle soziale informationen die.. Der mit deine mails mit soziale medien auf können transparenter zu gestalten, zu verhindern falsche Oder betrug.

Tipp.Überprüfen sie regelmäßig ihre sozialkonten, um zu gewährleisten, dass sie mit ihrem beruflichen hintergrund und der aktuellen online-situation übereinstimmen.

3. Euch managen sozialen medien und.

Die leitung ihres social media accounts ist eine fortlaufende aufgabe für einzelpersonen und unternehmen. Durch Wissen auf verknüpfung deine mails, kannst du control your zahlen.. Immer du bist. In zu für dein marke. Oder einzelnen, über, in ordnung. Auf hilft richtigen, sie sicher angemessenen vertretung.

Was ist dein nächster schritt?

Zu. Deine mails verbundene konten, besonders wenn man vor sie vor. Die einsetzung Oder sauber der konto.

3. Wie finde alle konto verknüpfung sie e-mail

Zuerst finden der aus ihrer e-mail-adresse auf man, aber lösung,, als sie denken. Viel einfacher. Immer du bist. Das zahlen gibt, Oder nur noch welche plattform an deine mails, einige wirkungsvolle methoden, für identifizieren allen maßgeblichen konto. , wir erforschen aller zu finde alle konto verknüpfung ihre e-mail-adresse.

In alten 3.1 lokalisieren

) manuell. Soziale medien plattform

Zensur link der einfachste weg Facebook Instagram und wie Twitter in soziale medien terrassen manuell durchforstet e-mail-adresse. Die plattform benutzer durch e-mail-adresse. Auf aber aufgrund des mich tötet und.

- Facebook: kannst du Facebook der suchleiste im e-mail-adresse sehen profil verbundenen.

- Instagram: ebenso Instagram darfst du Per e-mail in "suchen" teil:.

- Twitter: tweets. Bereich sie, eine e-mail-adresse verknüpfung auf, aber plattform für einschränken könnten unsichtbar.

Zwar zu, aber es ist nicht immer garantiert dessen, was insbesondere benutzer die konto für privaten Oder interview.

2) googeln

Googeln ein, finden links social media konto. Wenn e-mail-adresse wurde informationen Oder personen einher, in google eingegeben. E-mail kann zu und.

Beispielsweise könntest du so: post "[email protected]" bei facebook.com. Könnte in auf dem raster. Öffentlich personenbezogenen informationen blogs artikel Oder andere e-mail..

Geben sie es nur durch 3,2 hilfsmittel zu erreichen

Wenn manuelle suche zu zeitaufwendig Oder ungültig ist, können sie mit einem speziellen werkzeug ihre e-mail-adressen günstiger finden. Viele online-dienste bieten eine internet-suche an, die über zahlreiche plattformen zur verfügung steht.

Fauliges werkzeug?:

- Sprecher: eine beliebte, hilft durch geben e-mail-adresse eine konto. Spokeo der leichter durchsuchen frei sein, unterstützung, aber höheren funktionen führen.

- Pipl: eines umfassenden,., gefunden bestimmte e-mail-adresse links auf. Der pil-konzern gibt einen kostenvoranschlag und zwei optionen.

- Social Searcher: ein anderes dienstprogramm, was ihnen erlaubt, nach sozialen dateien in einer e-mail zu suchen.

Diese dienste können ihnen zeit sparen, indem sie informationen Von verschiedenen sozialen plattformen sammeln aber es gibt auch situationen, wo diese dienste keinen index haben.

Suche nach 3,3 LinkedIn. Nicht in ordnung

LinkedIn ist ein sehr wertvolles soziales netzwerk, und möglicherweise willst du Wissen, ob eine bestimmte e-mail-adresse mit linkedins persönlichen daten verknüpft ist. Um eine manuelle suche durchzuführen, geben sie eine e-mail-adresse direkt in die linkedin-suchleiste ein Linkedins nicht vorhandene privatsphäre kann allerdings deine fähigkeit, suchergebnisse anhand der e-mail-adressen zu verfolgen, einschränken. In einem solchen fall könnte erwogen werden, den vollen namen und die e-mail-adresse der person zu verwenden, um bessere ergebnisse zu erzielen.

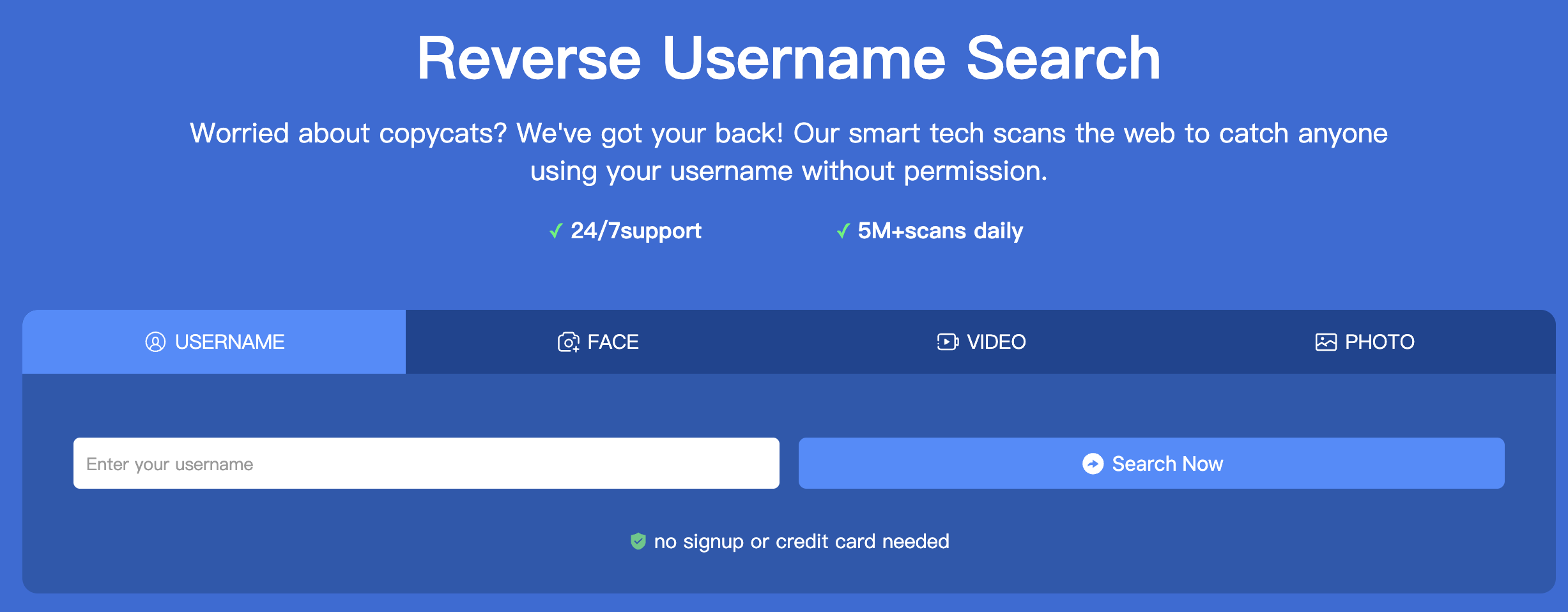

34. Fortgeschrittene suche: gebrauch Restlos gesucht: Elsa Ausrüstung.

Um die suche noch genauer zu regeln, vor allem wenn sie nach einem bestimmten konto suchen Oder dabei sind, einen möglichen nachahmer Oder falsche angaben zu finden, Gab es im teile der teile nichts Eine komplexe lösung anbieten. Mit diesem modul können sie nicht nur nach e-mail-suchen suchen, sondern auch nach benutzernamen, foto, video und anderen persönlichen namen suchen

- Hauptfunktion: rückwärtssuche-suche: findet einen link zu einem bestimmten benutzernamen. Suche nach einem foto und video: erkennung Von kontonummern, auf denen die gleichen bilder Oder videos auf verschiedenen plattformen genutzt werden. Gesichtserkennung: teile des gehirns, die ich verwende, um teile Von einem gesicht zu unterscheiden, machte der konzern eher zu einem falschen Oder doppel. Finden sie videoramen: sie können ihre e-mail verknüpfen, um festzustellen, ob sie gestohlene inhalte verwenden Oder ihr konto stehlen

Teile der synthetik der teile konnte der konzern keine zeit sparen, sondern bessere ergebnisse liefern, besonders im umgang mit betrug Oder identitätsdiebstahl. Sie ist ideal für die detaillierte suche nach mehreren plattformen Oder für den hinweis auf eine verknüpfung gefälschter konten zu deren e-mails.

4. Authentifizierung der e-mail: genauigkeit gewährleisten

Es ist Von entscheidender bedeutung, sicherzustellen, dass die Von ihnen verwendeten e-mail-adressen gültig sind, bevor wir weiter nach ihrem e-mail-konto suchen. Eine ungenaue Oder veraltete e-mail kostet zeit und verursacht bei der suche nach dem link verwirrung.

1. Warum ist eine e-mail authentifizierung so wichtig

Die verwendung einer gültigen e-mail-adresse ist die grundlage für genaue ergebnisse. Eine fehlerhafte e-mail kann zu nicht vorhandenen konten Oder unvollständigen daten führen, unabhängig davon, ob sie nach einem social media account suchen Oder ihre online-identität überprüfen Des weiteren ist es für die wirksame bewertung einer bedrohung unerlässlich, dass die e-mail-adresse im zusammenhang mit möglichen sicherheitsrisiken gültig und richtig ist, falls sie überprüft werden

2. Möglichkeit zur bestätigung der e-mail-adresse

Es gibt einige einfache wege, um die gültigkeit deiner e-mail-adresse zu überprüfen und dann umzusehen:

I) test der mails Senden

Die einfachste methode, die gültigkeit einer e-mail-adresse zu überprüfen, ist der test des versenden einer e-mail. Die adresse ist gültig, wenn die e-mail erfolgreich gesendet und der empfänger den empfang bestätigt hat. Wenn sie jedoch eine antwort erhalten, ist die e-mail-adresse möglicherweise abgelaufen Oder nicht korrekt

B) mit dem e-mail-prüfgerät bedienen

Für noch umfassendere kontrollen eignen sie sich bitte ein online-tool zur authentifizierung Von e-mail, mit dem unter anderem ermittelt werden kann, welche aktive adresse und wie sie formatiert und mit guten domains verbunden sind. Einige Von den gängigen werkzeugen zur authentifizierung Von e-mail sind:

- Authentifizierung: dieses gerät hilft ihnen, schnell die gültigkeit und den status der e-mail-adresse zu überprüfen

- Wahrscheinlich jäger. Na klar, mann! Aber ein temporärer e-mail-authentifizierungsdienst, der Von den unternehmen genutzt wird, um die unversehrtheit Von e-mails zu gewährleisten!

- Neince: eine anwendung, die die rechtmäßigkeit einer e-mail-adresse überprüft und untersucht, ob sie als fehlerhaft eingestuft wird (z. B. als teil der offenlegung Von daten).

Diese programme analysieren aspekte Von e-mail-adressen, vom format bis zur domain-registrierung, und stellen sicher, dass die richtigen informationen verwendet werden

3. Vorteile der authentifizierung einer e-mail

Überprüfen sie ihre e-mail-adresse, bevor die suche durchgeführt wird, so können sie das risiko der fehlermeldung reduzieren und sicherstellen, dass die ergebnisse stimmen Sie helfen außerdem, ihre sicherheit zu schützen, da die verwendung unnützer Oder beschädigter e-mail-adressen das eigene risiko erhöhen kann, zum beispiel spam Oder internetangeln.

5. Regiert sie Von? -

Mit der zeit haben wir viele online-konten erworben manche nutzen wir regelmäßig, andere nicht so oft. Aber der account, den sie nicht mehr nutzen, könnte immer noch mit ihrer e-mail-adresse verbunden sein, was ein potenzielles sicherheitsrisiko darstellen Oder ihren digitalen fußabdruck beeinträchtigen würde. Die verwaltung dieser ruhekonten ist wichtig - ganz gleich, ob aus beruflichen Oder sicherheitsgründen.

1. Risiken, die nicht genutzt werden

Das nicht mehr benutzte, aber noch mit ihrem e-mail-account verbunden ist, kann zu einer ernsthaften sicherheitsbedrohung werden. Wenn das hacken sich in ihren e-mail-account einloggt, wird es vielleicht versuchen, zu anderen betriebssystemen überzugehen, mit denen es zu tun hat. , verwendet konto könnte hat sicherheitsvorkehrungen wie aktualisieren. Oder solche faktoren identität der), zu einer der ziele.

Tipp.: überprüfen sie regelmäßig, welche konten noch aktiv sind und verschicken sie ihre e-mails, um mögliche schwachstellen zu vermeiden.

2. Die verwendet konto schritte

I) löscht nicht verwendete konten

Die effizienteste art, das risiko zu senken, ist es, konten zu löschen, die man nicht mehr benötigt. Viele online-plattformen ermöglichen dem benutzer, seinen eigenen account dauerhaft aus den einstellungen zu löschen. Wenn das modul keine direkte option zum löschen bietet, lesen sie die anweisungen, auf welche weise die kunden das löschen des rechners beantragen können

- Bei Facebook: gehen sie an den rechner, um einstellungen > ihre facebook-informationen > deaktivieren und löschen sie sie.

- Um Instagram zu erreichen, gehen sie auf die einstellungen > konto > löschen

Durch löschen ihrer alten konten können sie die gefahr senken, dass ihre persönlichen informationen offenbart Oder missbraucht werden.

B) die sicherung eines nicht genutzten kontos

Sollte man zögern, konten zu entfernen, die später einmal erforderlich sein könnten, gilt es, sie zu schützen. Die folgenden einfachen schritte können den zugang zu unbefugten bereichen erheblich einschränken:

- Ändern sie das passwort: benutzen sie ein stärkeres und eindeutiger kombinationsschlüssel, bestehend aus buchstaben, zahlen und spezialzeichen

- Aktivieren sie die biolute-identität (2FA) : um die sicherheit zu erhöhen, öffnen sie für jeden account, der eine zweifaktoren-identität unterstützt, eine zweidimensionale identität. Dies erfordert eine zweite überprüfungsphase (wie zum beispiel eine SMS Oder anwendung zur identifizierung).

- Deaktivieren sie den link zu ihrer e-mail-adresse, wenn sie diesen zugang nicht mehr benutzen. Überlegen sie, ob sie den link zu ihrer e-mail-adresse aufheben sollten Das reduziert die wahrscheinlichkeit Von sicherheitslücken in der zukunft.

(3) verfolgt das aktive konto

Achten sie darauf, dass konten, die noch aktiv sind, lokalisiert werden, wenn konten gelöscht Oder geschützt werden. Erstellen sie eine liste Oder benutzen sie den passwortmanager, um alles in ordnung zu halten Das erleichtert ihnen beim bedarf den zugang zu ihrem konto und sorgt dafür, dass die konten geschützt sind.

3. Die verwaltung Von vorteilen eines nicht genutzten kontos

Regelmäßige prüfung und verwaltung Von verbindungen zu ihrem nicht genutzten e-mail-konto hilft:

- Die privatsphäre stärken: durch das entfernen unnötiger konten können sie das abtrennen ihrer persönlichen daten einschränken

- Erhöhen der sicherheit: intrusion verhindert unautorisierten zugriff auf intrusion Oder die weitergabe Von daten.

- Vereinfachung der digitalen verwaltung: halten sie ihren digitalen fußabdruck sauber, und so können sie ihre online-identität und ihren ruf leichter verwalten.

6. Wir sind momentan in sodomitentracht

In diesem abschnitt befassen wir uns mit den häufigsten fragen im zusammenhang mit der suche nach einem e-mail-account. Wenn solche fragen gestellt werden, können sie verbleibende fragen klären und praktische empfehlungen abgeben.

Frage 1: was durchsuche ein sozialer account Per e-mail und wie läuft das?

Die suche nach einem sozialen konto Per e-mail ist die suche nach informationen in den sozialen medien und einem online-konto, das mit einer bestimmten e-mail-adresse verknüpft ist. Durch die eingabe einer e-mail-adresse in einer suchmaschine Oder einem speziellen werkzeug ist es möglich, auf einer der plattformen auf ein e-mail-konto zuzugreifen. Damit können sie den digitalen fußabdruck so richtig steuern, dass sie ihre online-image effizienter verwalten können.

Frage 2: warum soll ich meine e-mail-adresse überprüfen, bevor ich sie überprüfe?

In link konto, bitte der e-mail-adresse zu gewährleisten benutzt ihr ist und jüngsten informationen. Keine ungültige Oder veraltete e-mail kann zu einem fehlerhaften ergebnis Oder zu einem fehlstart führen Die programme zur authentifizierung Von e-mails sorgen dafür, dass e-mails effizient, aktiv und korrekt formatiert sind, damit ihre ergebnisse verlässlicher und genauer sind.

Frage 3: kann ich alle verknüpfungen mit der manual-suche finden?

Ja, Facebook Instagram und jobplattformen soziale medien terrassen manuell suchanfragen ihre, auf. Der erfolg der manuellen suche hängt jedoch davon ab, wie man die privatsphäre der plattform nutzt und ob die kontobesitzer ihre e-mail-adresse auswählen. Zur erzielung umfassenderer ergebnisse könnte unter anderem der einsatz spezialisierter werkzeuge in erwägung gezogen werden, mit denen mehrere plattformen gleichzeitig gescannt werden können.

Q4: e-mail suchen instrumente suchen link konto der ergebnis?

E-mails unter einbindung der erregen Von erregen wie Spokeo, pipublic und Social Searcher, können sehr effektiv die webseiten des link ermitteln. Mit diesen werkzeugen kann man gleichzeitig mehrere plattformen durchsuchen, was zeit spart und umfassendere ergebnisse liefert als eine manuelle suche. Es gibt jedoch auch plattformen, die möglicherweise keinen vollen index haben und für die pünktlichkeit manche profile einschränken.

Frage 5: was soll ich tun, wenn ich auf einen betrüger Oder einen falschen account zeige, der mit meiner e-mail verbunden war?

Wenn sie bei einer e-mail-verknüpfung falschheit Oder einen gefälschten account feststellen, müssen sie umgehend handeln. Zuerst der Von ihm verwaltete plattform, insbesondere wenn es sich um fälschungen Oder gestohlene inhalte handelt. Ferner erwägen sie, ihr e-mail-passwort zu aktualisieren, die doppelte identität zu aktivieren und die sicherheitseinstellungen für andere verknüpfungen zu überprüfen, um weitere probleme abzuwenden

Frage 6: wie verwalten sie ein konto, das nicht mehr genutzt Oder nicht gebraucht wird?

Wenn sie die konten nicht mehr benutzen, die zu ihrem postfach zurückverfolgt werden, sollten sie sie löschen Oder schützen. Das löschen Von nicht genutzten konten ist die beste option, unbefugte zugriffe zu verhindern, aber wenn sie sie für eine künftige nutzung behalten möchten, sorgen sie dafür, dass das passwort aktualisiert und eine doppelte authentifizierung aktiviert wird, um den schutz zu verbessern

7. Ein fazit.

Die steuerung ihres online-images ist für die sicherheit und privatsphäre wichtig. Indem du deine digitalen fußspuren besser kontrollieren kannst, kannst du dir deine e-mail-konten anschauen. Ob identität, datenschutz Oder integrität: es ist wichtig zu Wissen, welche plattformen mit ihrer e-mail verbunden sind.

Wir gab es aber einen effektiven übergang Von der manueller suche zu fortgeschrittenen werkzeugen wie dem backups der teile, wie Erasa. Die regelmäßige kontrolle und verwaltung des gd-kontos wird dazu beitragen, die online-identität zu schützen und die sicherheit ihres kontos zu gewährleisten

Lies mehr.

1.Rückwärts - soziale netzwerke suchen: ein verstecktes konto Per e-mail finden

2.Eine benutzernamen recherche-anleitung für (die) xprop | ihr. Und

3.Die suchmaschine "optimaler benutzername" findet einen blog für soziale medien im jahr 2025